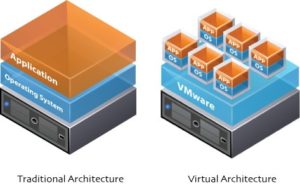

Solitamente le aziende adottano gli ambienti virtualizzati per proteggere le configurazioni e i dati contenuti all’interno dei propri server.

La virtualizzazione di un server consiste nell’esecuzione del sistema operativo e di tutti i suoi programmi all’interno di una singola macchina virtuale che può essere spostata ed eseguita su server fisici diversi.

Grazie a questa tecnologia è così possibile concentrarsi sulle configurazioni di un server singolo, lasciando all’infrastruttura sottostante il compito di rendere questo server sempre disponibile e funzionante.

Il backup di un server virtualizzato si occupa sia dei dati, sia di salvare anche impostazioni e configurazioni indipendenti dai dati, meno importanti, ma che richiedono comunque ore (se non giorni) di lavoro per essere riprodotte. Il ripristino di un server virtualizzato permette così di recuperare un server nella sua totalità, senza interruzioni dovute a riconfigurazioni e impostazioni sempre diverse e non altrettanto accurate se fatte in situazioni di emergenza.

Infine la virtualizzazione permette di utilizzare le sole risorse necessarie, aumentandole o diminuendole a seconda delle necessità. Quando si acquista un server nuovo lo si deve sovradimensionare per permettendo future espansioni. Così facendo però si sprecano da subito risorse che potrebbero essere impegnate per altro e, quando si cerca di aggiornare il server, spesso i componenti sono diventati vecchie e il suo aggiornamento diventa anti-economico.

Grazie alla virtualizzazione è possibile allocare le sole risorse necessarie e poi aumentarle o diminuirle a seconda delle necessità, anche su base mensile. Questi upgrade durano pochi minuti, possono essere fatti quando i server non vengono utilizzati e soprattutto non richiedono la configurazione dell’intera macchina o dell’intero sistema, come avverrebbe su server fisici.

Nell’approccio tradizionale viene acquistato e configurato un server fisico per ogni servizio necessario. Questo paradigma porta rapidamente ad un elevato numero di server che però rimangono inutilizzati per la maggior parte del tempo, con un conseguente spreco di risorse economiche ed energetiche.

Nell’approccio tradizionale viene acquistato e configurato un server fisico per ogni servizio necessario. Questo paradigma porta rapidamente ad un elevato numero di server che però rimangono inutilizzati per la maggior parte del tempo, con un conseguente spreco di risorse economiche ed energetiche.

sterne che potrebbero comprometterli.

sterne che potrebbero comprometterli. istema è possibile avere Firewall sia hardware sia software (per esempio in macchina virtuale) a seconda delle necessità.

istema è possibile avere Firewall sia hardware sia software (per esempio in macchina virtuale) a seconda delle necessità. Introduzione alla virtualizzazione

Introduzione alla virtualizzazione